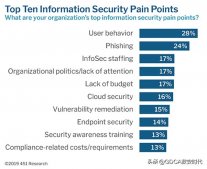

在网络安全的领域中,保障连续性和可靠性至关重要。而防火墙双机热备技术,宛如网络的安全双保险,确保在一台防火墙发生故障或停机时,另一台能够即时接管,实现无缝切换,保持网络的不间断运行。这种高可用性的设计为网络架构提供了额外的安全层,应对潜在风险,确保网络的稳定与安全。

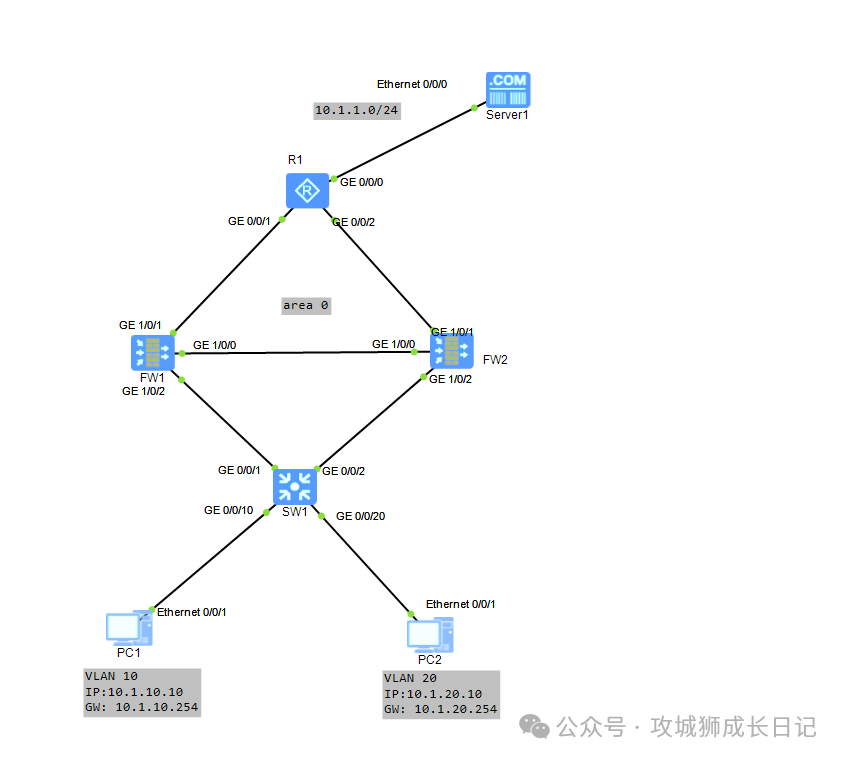

今天来分享一下防火墙双机热备的基本配置方法。下图是今天的实验拓扑:

实验拓扑

实验需求

- 部署防墙双机热备负载分担,实现VLAN10、VLAN20访问服务器的流量分别使用不同的防火墙转发。

- 若防火墙检测到上行链路故障,则切换到另外一个防火墙转发(使用IP LINK与BFD实现)。

- 用户网关接口位于防火墙的子接口。

配置步骤

(1) 配置SW1,创建VLAN10和VLAN20,并GE0/0/10和GE0/0/20分别加入到VLAN10和VLAN20中,并把GE0/0/1和GE0/0/2配置成trunk,允许VLAN10、20通过。关键配置如下:

vlan batch 10 20 interface GigabitEthernet0/0/1 port link-type trunk port trunk allow-pass vlan 10 20 # interface GigabitEthernet0/0/2 port link-type trunk port trunk allow-pass vlan 10 20 interface GigabitEthernet0/0/10 port link-type access port default vlan 10 interface GigabitEthernet0/0/20 port link-type access port default vlan 20

(2) 配置防火墙,优先开启HRP功能。

配置心跳接口的IP地址,并把心跳接口加入到DMZ区域。关键配置如下:

# FW1的心跳配置 firewall zone dmz set priority 50 add interface GigabitEthernet1/0/0 interface GigabitEthernet1/0/0 undo shutdown ip address 10.1.123.1 255.255.255.252 # FW2的心跳配置 firewall zone dmz set priority 50 add interface GigabitEthernet1/0/0 interface GigabitEthernet1/0/0 undo shutdown ip address 10.1.123.2 255.255.255.252

使能HRP功能,关键配置如下:

# FW1的使能HRP hrp enable hrp interface GigabitEthernet 1/0/0 remote 10.1.123.2 # FW2的使能HRP hrp enable hrp interface GigabitEthernet 1/0/0 remote 10.1.123.1

配置子接口作为VLAN10和VLAN20的网关,让FW1作为VLAN10的主设备、FW2作为VLAN10的备份。当出现故障时,FW2切换成主设备。VLAN20则是相反的配置。

# FW1的使能VRRP功能 interface GigabitEthernet1/0/2.10 vlan-type dot1q 10 ip address 10.1.10.252 255.255.255.0 vrrp vrid 10 virtual-ip 10.1.10.254 active interface GigabitEthernet1/0/2.20 vlan-type dot1q 20 ip address 10.1.20.252 255.255.255.0 vrrp vrid 20 virtual-ip 10.1.20.254 standby # FW2的使能VRRP功能 interface GigabitEthernet1/0/2.10 vlan-type dot1q 10 ip address 10.1.10.253 255.255.255.0 vrrp vrid 10 virtual-ip 10.1.10.254 standby interface GigabitEthernet1/0/2.20 vlan-type dot1q 20 ip address 10.1.20.253 255.255.255.0 vrrp vrid 20 virtual-ip 10.1.20.254 active

配置防火墙上行接口,并把上行接口加入到untrust区域中。关键配置如下:

#FW1配置 interface GigabitEthernet1/0/1 undo shutdown ip address 10.1.121.2 255.255.255.252 firewall zone untrust set priority 5 add interface GigabitEthernet1/0/1 #FW2配置 interface GigabitEthernet1/0/1 undo shutdown ip address 10.1.122.2 255.255.255.252 firewall zone untrust set priority 5 add interface GigabitEthernet1/0/1

使能OSPF功能。关键配置如下:

#FW1配置 ospf 1 router-id 2.2.2.2 silent-interface GigabitEthernet1/0/2.10 silent-interface GigabitEthernet1/0/2.20 area 0.0.0.0 network 10.1.0.0 0.0.255.255 network 10.1.121.2 0.0.0.0 #FW2配置 ospf 1 router-id 3.3.3.3 silent-interface GigabitEthernet1/0/2.10 silent-interface GigabitEthernet1/0/2.20 area 0.0.0.0 network 10.1.0.0 0.0.255.255 network 10.1.122.2 0.0.0.0

放通安全策略,关键配置如下:

ip address-set net10 type object address 0 10.1.10.0 mask 24 address 1 10.1.20.0 mask 24 security-policy rule name LOCAL-ANY source-zone local action permit rule name trust->untrust source-zone trust destination-zone untrust source-address address-set net10 action permit

(3) 配置R1路由器,并启用OSPF功能。关键配置如下:

interface GigabitEthernet0/0/0 ip address 10.1.1.254 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 10.1.121.1 255.255.255.252 # interface GigabitEthernet0/0/2 ip address 10.1.122.1 255.255.255.252 ospf 1 router-id 1.1.1.1 area 0.0.0.0 network 10.1.121.1 0.0.0.0 network 10.1.122.1 0.0.0.0 network 10.1.1.0 0.0.0.255

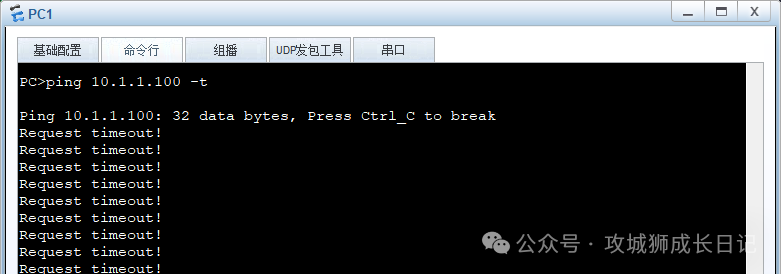

完成上述的配置后,在PC1上进行测试,发现不通。如下图:

PC1上测试

由于该案例中防火墙采用的是双活方式部署,数据包有可能来回的路径不一样导致不通,所以防火墙使用双活部署方式,需要开启状态信息同步开关。

#FW1和FW2 hrp mirror session enable

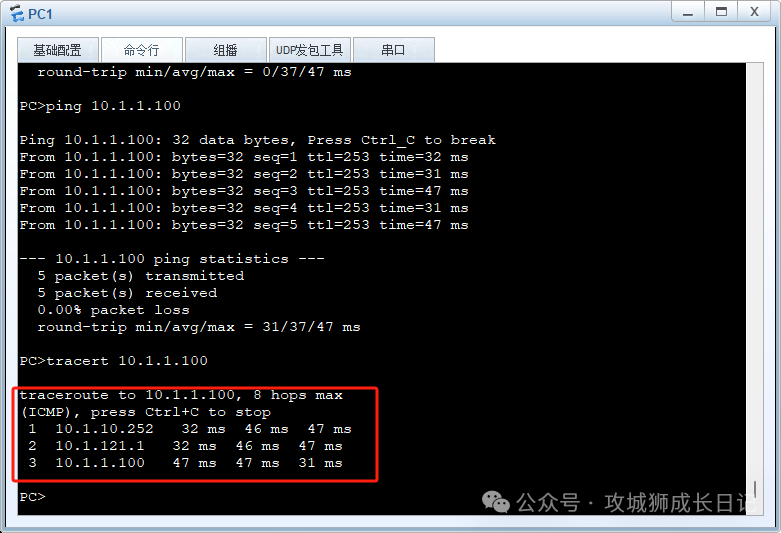

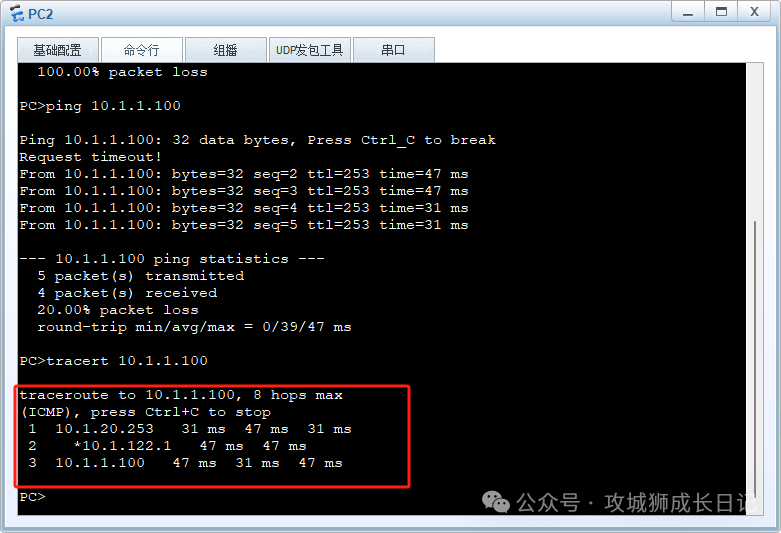

完成上述配置再次进行测试,如下图:

PC1

PC2

从上述的测试结果,PC1的流量从FW1进行转发,PC2的流量从FW2进行转发。

tracert 路径跟踪防火墙不显示,可以使用如下命令:

icmp ttl-exceeded send

为了提高网络的健壮性,我们需要借助IP-Link和BFD技术检测上行链路是否故障。当检测故障后,及时进行主备切换。

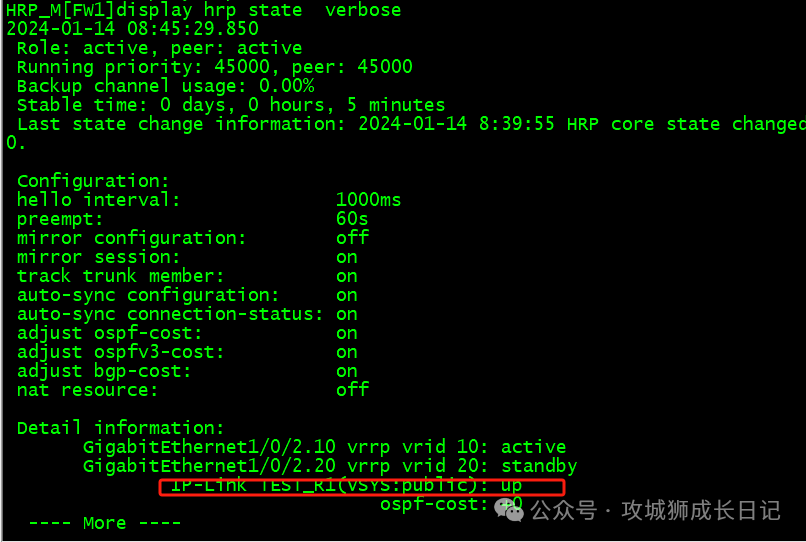

在防火墙FW1上使用IP-Link技术。关键配置如下:

#FW1 配置IP-Link检测上行链路 ip-link check enable ip-link name TEST_R1 destination 10.1.121.1 mode icmp hrp track ip-link TEST_R1

完成上述配置后,检查双机热备的状态。如下图:

双机热备的状态

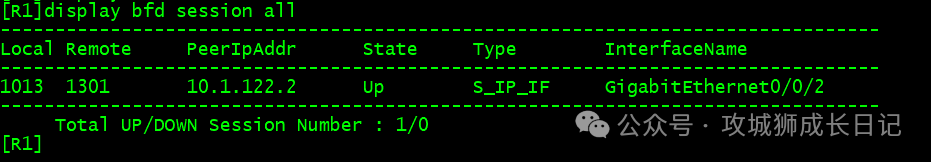

在防火墙FW2上使用BFD技术。关键配置如下:

#FW2配置BDF检测上行链路 bfd test_R1 bind peer-ip 10.1.122.1 interface GigabitEthernet1/0/1 discriminator local 1301 discriminator remote 1013 commit hrp track bfd-session 1301 #在R1上配置BDF bfd test_fw2 bind peer-ip 10.1.122.2 interface GigabitEthernet0/0/2 discriminator local 1013 discriminator remote 1301 commit

在R1路由器上查看BFD的状态。如下图:

BFD的状态

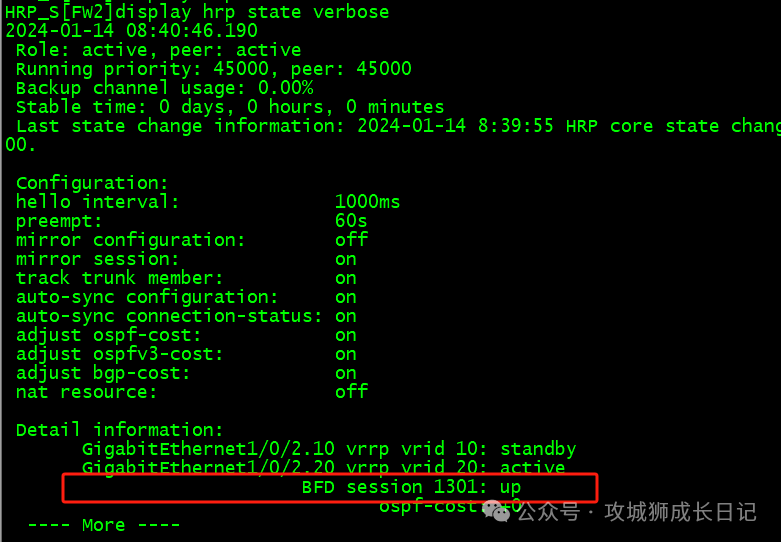

防火墙上查看BFD的状态,如下图:

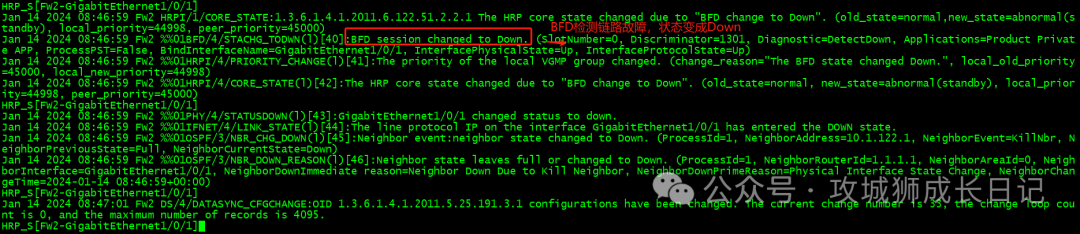

测试双机热备的切换情况,如下图:

双机发生切换

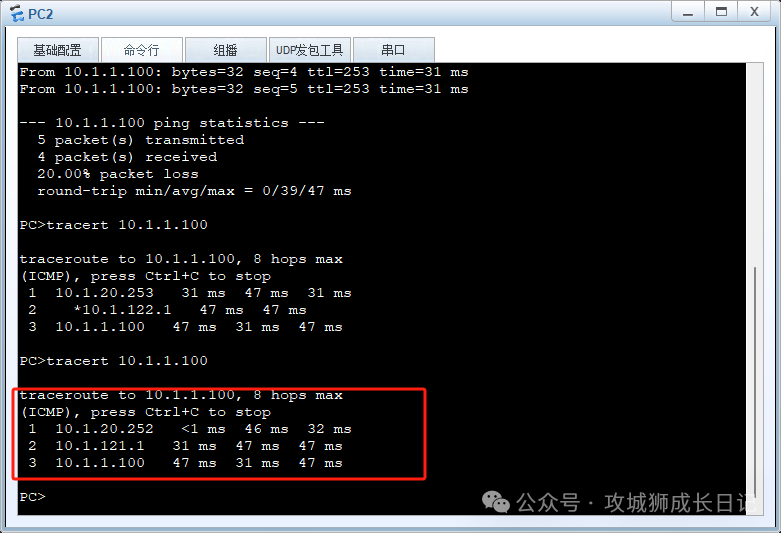

在PC2上进行测试,发现PC2的流量走到了FW1上,如下图:

PC2路径跟踪

原文地址:https://mp.weixin.qq.com/s?__biz=MjM5OTc5MjM4Nw==&mid=2457377506&idx=1&sn=4a538c55cc38ce07f329b232e6bdc9bf